| Bu makalenin farklı dillerde bulunduğu adresler: English Castellano Deutsch Francais Nederlands Russian Turkce |

![[Photo of the Author]](../../common/images/Georges-Tarbouriech.jpg)

tarafından Georges Tarbouriech Yazar hakkında: Georges eski bir Unix kullanıcısı(hem ticari hem de kişisel). Serbest güvenlik araçları konusuna oldukça ilgili ve gerçekten yüksek kalitelerini takdir ediyor.

İçerik: |

![[article illustration]](../../common/images/illustration180.gif)

Özet:

Güvenlik her zaman, sistem yöneticilerinin temel ilgi alanlarından biridir. Bununla birlikte İnternetteki patlamadan ötürü sisteme dışarıdan müdahale olasılığı artmıştır.İstatiksel olarak eğer bağlı olan kullanıcılar artarsa,sistemi

çökertmeye çalışan insanların sayısı da aynı oranda artacaktır.Dolayısıyla

güvenlik yazılımı gelişimi çok fazla olmuştur.Tekrardan serbest yazılım topluluğuna,görebileceğimiz en güzel yazılımları birçok belge ile birlikte sağladıkları için teşekkürler.

Bu makalenin sonunda oldukça ilgi çekici linkler kaynaklar kısmında

bulacaksınız.Açıkça burada bahsedilen şeyler çok geniş olmayabilir.

Şimdi sadece birkaç tane kullanışlı araç tanıtılacaktır.

Bu makale sistem yöneticileri gibi özel kullanıcılar düşünülerek

yazılmıştır,bu yüzden bazı araçlar konak korumaları için diğerleri

ise ağ güvenliğini yükseltmek içindir.

Bu araçların birçoğu bir çok Unix ortamında çalışır,burada Unix'in

ticari ya da serbest olması farketmez.Son olarak bu makale "Ağınızı ya

da bilgisayarınızı nasıl korursunuz" değildir,fakat ağınızın ya da bilgisayarınızın güvenliğini arttırmada kullanmanız gereken çeşitli araçların tanıtımıdır.

Bu kısmı ;"kırmızı şapkayı siyah şapkalılardan korumak için beyaz şapkalılar için araçlar" :-) olarak adlandırabiliriz. Linux dağıtıcılarının birçoğu (sadece RedHat! değil) birçok iyi güvenlik araçlarını sunuyorlar. Bu araçlar

makinanızın daha güvenli olması için kullanılabilirler.

Bunların arasında TCPWrapper, PAM (Pluggable Authentication Modules),

gölge araçlarından (shadow utilities) bahsedebiliriz... Bunlar dağıtımın bir

parçaları olduğu için bunlar hakkında birçok bilgiye HOWTO, man sayfalarından

ulaşabilirsiniz. Bu nedenle, bu konular hakkında fazla zaman ayırmayacağız.

Hadi gölge araçları ile başlayalım. Özetlemek gerekirse

,bunlar şifrenin direkt olarak gözükmesini engellerler. etc/passwd dosyası

/etc/shadow ile değiştirilir.

PAM bunun biraz daha detaylandırılmıştır. İsimden

anlaşılacağı üzere, başka bir onay yöntemidir. Servislere erişimi

düzenlemek için kullanılır. Birçok sınırlamalar bazı düzenleme dosyaları

tarafından tanımlanabilir, böylelikle sistem yönetimi kolaylaşır.

Genellikle, bu dosyalar /etc/pam.d dizininde bulunur.

TCPWrapper, IP adresi ya da hostname ile servis erişimini

sınırlar. Bunlar iki dosya ile izin verilebilir ya da reddedilebilir:

/etc/hosts.allow ve /etc/hosts.deny.

TCPWrapper iki farklı yol ile düzenlenebilir: bunlar daemonsları hareket

ettirmek ya da /etc/inetd.conf dosyasını değiştirmek ile mümkündür.

Eğer TCPWrapper Unix ortamınızda bulunmuyorsa ftp://ftp.porcupine.org/pub/securityadresinden yararlanabilirsiniz

Ve şimdi niçin yukarıda bahsedilen araçlara fazla değinmedizi anlayacağız.

Bir tek araç sizin için herşeyi aynı zamanda öğreterek yapabilir.

Sadece Bastille-Linux!.Eğer bir araç yükleyecekseniz

o da budur.Henüz normal Linux dağıtımlarında yoktur ama http://bastille-linux.sourceforge.netdan indirebilirsiniz.

Fakat Bastille-Linux hakkında birşey söylemeyeceğiz!!!Eylül ayındaki LinuxFocustaki mükemmel makalesi ile Frédéric anlaşılabilir.

Eğer henüz okumadıysanız buadrese bakın.

Fakat ekleyelim ki:Bastille-Linux onsuz yaşayabileceğiniz bir araç değildir

Başka bir generic araci da xinetddir.

Buna da http://www.xinetd.orgadresinden ulaşılabilir.

Kusura bakmayın fakat bunun hakkında da konuşmayacağız.Bir kez daha

Frédéric in LinuxFocusun Kasım sayısında bu kez gereken işi yaptığını söyleyelim yeter.Bu sayıyı da

buradan bulabilrsiniz.

Yazı FredFocus bölümünde...

Para hakkında endişelenme Fred bekleyebilirim...

Şimdi bazı özel araçlara bakalım.

Serbest Unixler yazılımı da makinanızın firewall gibi

davranmasını sağlamak için içerir.2.2 kernel ipchains

ile sağlar.Önceki 2.0 kernel ipfwadm kullanıyordu.

ipchains ya da ipfwadm çalıştırmak için kernel doğru seçimlerle compile

edilmelidir.Birçok dökümana HOWTOlarla ulaşabileceğiniz için tekrar

biz daha fazla konuşmayacağız.

Kısaca firewall bir paket filtreleme aracıdır.İşin en önemli tarafı

firewall ın düzenlenmesi kısmıdır.Kötü düzenlenmiş bir firewall çok

tehlikeli olabilir.

Yine de firewalllar önemlidir

Bastille-Linux ipchainse göre çalışan bir firewall sunuyor.

Eğer http://www.linuxapps.comadresine gider ve

arama alanına "firewall" yazarsanız en az 40 cevap alırsınız.

Birçoğu ipchains ya da ipfwadm yöneticiliği içn GUIlerdir.

Bazıları da tonlarca özelliğe sahipgerçekten büyük araçlardır.

Mesela T.Rex;ulaşabileceğiniz adres de:

http://www.opensourcefirewall.com.

Hatırlatmakta yarar var; bir firewall ağ için zorunludur ama ağ

güvenliği sadece ona bağlı değildir.Bir kırıcı 15 dakikada çözebilir.

Uyarıldınız

Şimdi sorunun kalbine indik.Fikir şu:Kırıcıların kullandıkları

araçların aynılarını ağınızın(ya da makinanızın) incinebilirliğini

ölçmek için kullanın.

Bu alanda çok iyi iki araçtan faydalanabiliriz.Fakat daha çok araç da vardır.

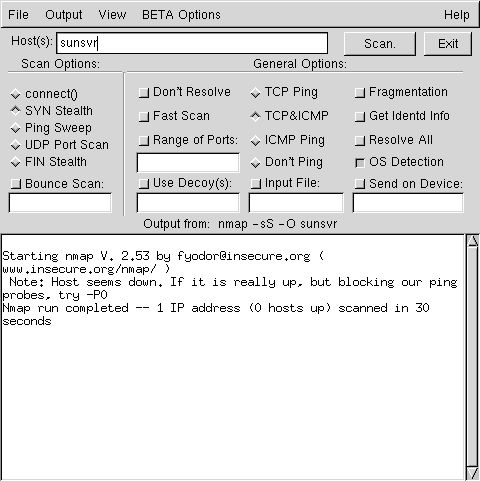

İlki nmapdır. Nmapı aşağıdaki adresten indirebilirsiniz

http://www.insecure.org.Ayrıca orada

çok daha fazla bilgiye ve linklere ulaşabilirsiniz.

Nmap ile ağınızdaki hangi makinadaki portların açık olduğunu kontrol

edebilirsiniz.Tabii ki bunları lsof ya da netsat komutları ile de

yapabilirsiniz fakat sadece kendi makinanız için.Açıkça nmap ile

kendi makinanızı kontrol edbilirsiniz.

Nmap size birçok bilgi sağlar; mesela hani OS nin çalıştığı,ya da

tehlikeli açık portlar hakkında sizi uyarır.Son olarak ,nmapin kullanımı

oldukça kolaydır.

Nmap bir kabuk ile ya da nmapfe diye adlandırılan grafiksel arabirimden de

kullanılabilir.GUI nin temelini gtk lib oluşturur.Nmapin şu anki sunumu 2.53tür.Çoğu Unix ortamında çalışır ve kaynak kodu olarak,rpm, GUI ile ya da GUI siz

olarak bulunabilir.

Nmap sistem yöneticilerinin onsuz yapamayacağı bir araçtır!

Mr. Fyodor'a çok teşekkürler ve bu büyük iş için tebrikler.

İkincisine nessusdenir. Aşağıdaki adresten

indirilebilir. http://www.nessus.org . Nessus sunucu/alıcı mimarisine göre çalışır ve Posix kaynak kodu birçok Unix ortamında kullanılabilirdir.

Win32 içn hala bir alıcı vardır.

Nessus nmap ile bağlantılıdır ve GUI'si için gtk lib ile bağlantılıdır.

Şu anki sürüm 1.06dır ve bununla bütün bir ağı bir komut ile tarayabilirsiniz (bu da ağ adresidir)Mesela 192.168.1.0/24 adresini yazmak o ağdaki 255 makinayı tarayacaktır.

Nessus her ne kadar nmapden daha karışık olsa da onu hala kullanmak kolaydır ve birçok özelliğe sahiptir.Mesela raporlar hazırlayabilir ve raporlar arasında farklar yapabilir...Başka bir özellik daha ilginçtir;nessus porttarayıcıda bulunan problemlere çözümler önerir.Makinalar Unix makinaları olduğundan öneriler genelde iyi önerilerdir.Başka işletim sistemleri için daha az uygun olacaklardır.Fakat önemli bir nokta değildir.

Şimdi kolayca yaralanır bir makinaya örnek verelim:

Nessus un ayrıca çok iyi bir özelliği daha vardır:"plugin"lerle beraber çalışır ,yeni bir güvenlik alanı herhangi bir yerde bulununca kolayca güncelleştirilebilir.

Sistem yöneticilerinin ihtiyacı olan bir başka araç!İyi iş Bay Deraison ve "Merci beaucoup".

İki araç da ağdaki farklı işletim sistemlerindeki Linux kutularında denendi:

Linux RH 6.2, Irix 6.5.7, Solaris 2.6, NeXTStep

3.3, QNX RT, BeOS 5.0, Amiga OS 3.5, Not Terminated 4.0.Sonuçlar platformların çoğunda oldukça etkileyici.Tabii ki Amiga İşletim Sistemi gerçekten iyi tanımlanmış değildir ama hala bir ağda bir işletim sistemine sahiptir.

Neyse bu araçlar bugünün ağ yapısında bir "sahip olunması gerekendir.

Bu konuyu bitirirken ,SARA gibi başka araçlara da değinelim:

http://www-arc.com/sara/, or its

"father" SATAN http://www.porcupine.org/satan/,

ya da SAINT http://www.wwdsi.com.

Bunlar sadece port tarayıcıları değildir ayrıca ağ güvenliğini arttırmak için kullanışlı olabilirler.

Bazı araçlar porttarayıcıları ve zorla içeri girmeyi saaptayabilirler.Normal bir sistem yöneticisi(Paranoyaktır!)bu tip araçlar olmaksızın çalışamaz.

İlk kısım araçlar Abacus Projesinden gelmektedir.

Bu araçları http://www.psionic.comadresinden alabilirsiniz.Üç farklı araca ulaşılabilir.

different tools are available : logcheck, portsentry and

hostsentry.

Logcheck 1.1.1 sürümündedir, portsentry 1.0 sürümündedir ve hostsentry de

0.0.2 alpha sürümündedir.

Portsentryporttarayıcı saptama aracıdır.Adından anlaşılacağı ü zere eğer bir port herhangi bir yerden taranırsa portsentry hostu hemen ya firewall kullanarak yolu kapatarak ya da saldırganın IP adresini TCPWrapper makinanıza yüklenir yüklenmez /etc/hosts/deny dosyasına yazarak konaku engeller.

Sonuç kesinlikle etkilidir!

Porsentry temel bir düzenleme dosyasına ve az miktarda özel dosyaya dayanır.

Sonrakiler konakları ya ihmal eder(engellemek amacıyla değil) ya da bazı konaklardaki bazı portları engeller.

Düzenleme dosyasında portsentry nin nasıl çalışacağını tanımlarsınız.Öncelikle portsentryye bağlayacağınız portları seçersiniz.(TCP ya da UDP portları ya da her ikisi birden)Eğer X11'i çalıştırıyorsanız Port 6000'i bağlarken dikkatli olun.

Kullandığınız Unix sistemine göre,portları görüntülemek için iki farklı işleminiz olabilir.Gelişmiş olanı sadece Linux içn uygundur şu an.

Sırada engelleme seçimini yapmak var:taramaları ya engellemezsiniz ya da engellersiniz ya da bir dış komut çalıştırabilirsiniz.

Daha sonra ya saldırganı kullanılmayan bir IP adresine yönlendirerek ya da firewall ile yolu kapatma yöntemini seçersiniz.

Bir sonraki adım TCPWrapperlarla ilgilidir.Bu sizin etc/hosts.deny dosyasındaDENY teksti yazmaya karar vermeniz(ya da vermemenizdir)

Sonra çalıştırmak için bir dış komut tanımlayabilirsiniz ve son olarak tarama için harekete geçiren bir değer seçebilirsiniz.(ön değer 0)

İşte tüm yapmanız gerekenler.Logging için herşeyi bildiğinizi varsayıyoruz.bütün alarmlar log olmuşlardır.Bu da eğer en sonraki alarmların /var/log/messages,/var/log/syslog ya da /var/adm/messages... den başka yere gitmesini istiyorsanız syslog.conf dosyanızı değiştirebilmenizdir.

Artık saçiminize göre arkaplanda portsentryyi çalıştırabilirsiniz.Sisteminize göre uygun seçimler:çoğu Unixlerde -tcp -udp kullanabilirsiniz ve Linux kutularında -atcp -audp kullanabilirsiniz.

Portsentrynin çalıştığı bir makinada tarama sonuçlarına bakalım.

Burada, araçlar hakkında konuşamayız. Script yazımı sistem yöneticisi

için temel bir yetenektir. Eğer bir ağı yönetiyorsanız Shell scriptleri, Perl

scriptleri günlük iş yaşamınızın bir parçasıdır. Açıkca, scriptler otomatik

görevlerde kullanılacağı gibi güvenlik izlemek içinde kullanılabilir. Bütün

sistem yöneticilerinin kendi gereksinimleri vardır, ve bu gereksinimleri kendi

yolları ile karşılarlar. Bunu yapmak her zaman çok basit değildir. Bazışeyler

size yardımcı olabilir: SysAdmin dergisine abone olabilirsiniz! Bu dergi

sistem yöneticileri tarafından sistem yöneticileri içi yazılan bir dergi ve

size birçok scriptler,programlar,vb... sunuyor. Hatta önceki sayılasını ve bu

sayılarda bulunan programları ve scriptleri içeren bir CDRom bile satın

alabilirsiniz.

Bu reklam değil... Güvenliğinizin artırmak için çözüm yöntemlerini arttırılması

içim bir yol. Bu adrese gidip bakabilirsiniz.http://www.samag.com.

Eğer sistem yöneticisiyseniz bunu denemelisiniz.

Sadece bir öneri.

Güvenlik hakkında söylenebilecek daha çok söz var, fakat daha

önce söylediğimiz gibi bu "ağınızı nasıl korursunuz makalesi" değildir.

Bir kitap bile bu başlık icin yeterli değildir. Güvenlik sadece araçlara

dayanmaz, bir tutumdur (bir çeşit). Örnğin, bazı bilinen tutumlar

beni çıldırtıyor. MS Ofis dosyalarının bombaya benzediklerini

insanlar ne zaman anlayacaklar? Onlar sadece büyük boyutlu değiller,

potansiyel olarak birçok makroviruslerle dolulardır.Lütfen, Wintel

kullanıcıları Word ve Excel dosyaları maillerinize ekleyip göndermeyin.

Üstelik, bazılarını alırsanız açmayın: bu sadece bir öneri, fakat

uyarıldınız! Bunlar normal çalıştırabilir dosylar kadar (daha fazla

olduklarını söyleyebilirim) tehlikelidirler.Her nasılsa, düz yazılar

ve hmtl dosyaları daha ufak boyutta ve zararsızlardır!.

Elbette, Wintel kelimesinin bu yollla çalıştığını biliyorum: ne

zaman tek bir sürücü yüklesen, o herzaman çalıştırılabilir! Büyük

firmalara güvenebileceğimizi düşünelim...fakat kopyaladığın arşive

ne olduğunu biliyormusun?. Bunun düşünmek için paranoyaca bir yol

olduğu kesin, fakat çılgınca mı Birçok arşivin doğruluğu denetlensin

diye niye checksum'ı olduğunu düşündün mü?

Bundan sonrası birçok insanı incitebilir, fakat gerçek şudur ki:

JAVA tehlikelidir!! Apletler güvensizdir, Java scriptler güvensizdir.

Oysa, kaç sitenin Java kullandığını bilmek ilgiçtir. Üstelik, Java

siteleri ziyaret ettiğinizde sorunun ana kaynağıdır: kaçç tanesi

tarayıcınız dondurdu? bu websitesinin amacı bu mu ?

Redmond ordusu ActiveX hakkında konusmayacakmıyız?!

Öneri:Onun yerine Rebol kullanın (http://www.rebol.com)

Tam konusundayken: yeni Internet "profesyonelleri" sitelerinizi

lütfen Wintel kelimesi ve IE5 için yapmayı durdurun. Bunun

genişlemesinden korkmaktayım, bununla birlikte insanların birçoğu

değişik işletim sistemleri ve tarayıcılar kullanıyor. Bu yolla

çalışmak insanları sizin sitenizi ziyaret etmekten alıkoyar.İnternetin

amacı paylaşmaktır.Tescilli şeyleri kullanmak düşüncesizliktir.

Benim alçak gönüllü görüşüme göre, bir websitesi yapılğıdında,

ilk yapılacak iş değişk platformlarda ve tarayıcılarda test etmektir...

fakat bu sadece benim görüşüm.Sadece bilgi için: Eğer böyle bir

websitesine Unix bir makina ile bağlanırsanız ve Netscape kullanırsanız,

indeks sayfasını bile göremeyebilirsiniz!

Arasöz için özür dilerim.

Diğer önemşi bir nokta da güvenliğin hiç bir zaman %100 olamayacağını

hatırlamaktır. Biz bundan uzağız. Bunu geliştirebilir, hepsi bu kadar:

Bu bir geçektir. Örneğin, burda bahsedilen bütün araçları kullanabilirsin

ve kapıyı sonuna kadar açık bırakabilir. Aptallaşma! : Crackerler başta

128 bit anahtarı kırmaya çalışmayacaktır, fakat biryerlerde ufak bir

delik bulurlar. SUID veya SGID programları ile ulaşım hakları,

kullanışsız çalışan servisler ve iptal edilmişs hesaplara düzenlerken

dikkatli ol.

Eğer benzer bir Unix ortamı birçok benzerliğe sahipse, güvenlikle

alakalı olarak daha ayırımlara sahiptirler. Bunların birçoğu

eleklere benzer. Bundanda sakınmaznı gerekir. Örneğin kablo bağlantısıyla

internete bağlı Wİndows bir makinaya sahip olmak müthiştir:

böylelikle, ağ komşularında cracker ların makinalari için bir ikona

sahip olabilirsin... ve yakında M$ seni crackerların resimleri ile

destekleyebilir!. Sadece şaka yapıyorum...

Bilgisayar ve ağ güvenliği yolu herzaman çok uzundur.Eğer bununla

ilgileniyorsan hergün yenibir şeyler öğrenirsin.

Şükür ki, bilgi almak için bir çok kaynak var. İşte bunlardan bazılar.

http://www.linuxsecurity.com adresleri

ilk yararlanılabilecek kaynak. Bu adresde hemen hemen herşeyi

bulabilirsiniz.

http://www.sans.org

güvenlik hakkında bilgi ve yardım alabileceğiniz adres.

Bu adres düzenli temel olarak danışmanızgereken site.

http://www.infosyssec.org

tonlar bilgi bulabileceğiniz bir başka site

http://www.securityfocus.com Bugtraq 'ın evi

böylelikle güvenlik hakkında birçok açıklama bulabilirsiniz.

http://www.cs.purdue.edu/coast/hotlist/

ziyaret etmeniz gereken bir site!

Bu sayfanın üst tarafına gittiginizde Linkler butonu göreceksiniz:

dağıtıcılardan birçoğunun adresini almak için butonu tıklayın. Bu siteleri

ziyaret etmek güvenlik yamaları hakkında bilgi almak için zorunluluktur.

Bu bütün Unix editörlerine uygulanır. Bunların birçoğu istenilen düzeyde

güvenliği serbest bırakır veya yamalar tavsiye eder.

LinuxFocus'un daha önceki sayılarında şu makaleler okunmaya değer

(zaten bahsedilenlerin dışında):

Adding Security to Common

Linux Distributions

TCPD and Firewalls using

IPFWADM

Linux güvenlik aracı VXE

Bunlar daha fazla dökümana ulaşmak mümkün ve biz bütün linkleri

yazamıyoruz. Daha önce söylediğimiz gibi bütün serbest güvenlik araçlarından

da bahsetmiyoruz. Burada bahsedilen linklerden matruşkalar gibi

birçok yazıya ualaşabilirsiniz.

Bazıaraçların veya sitelerin bu makalede olmamasının nedeni dikkate

alınmadıkları için değildir. Bunun nedeni benim henüz test etmediğim

araçlar olmalarıdır. Açıkca, yüzlerce kullanılabilir araç arasından

keyfi seçim yapmak zorundasınız.

Bu makalenin amacı okuyanın güzel bir yerden başlangıç yapmasını sağşamaktır.

Müthiş bir zaman içinde yaşamıyor muyuz?

|

|

Görselyöre sayfalarının bakımı, LinuxFocus Editörleri tarafından yapılmaktadır

© Georges Tarbouriech, FDL LinuxFocus.org Burayı klikleyerek hataları rapor edebilir ya da yorumlarınızı LinuxFocus'a gönderebilirsiniz |

Çeviri bilgisi:

|

2001-02-26, generated by lfparser version 2.9